1 апреля 2020 года команда Wordfence Threat Intelligence обнаружила хранимую уязвимость (подготовленная злоумышленниками) межсайтового скриптинга (XSS) в контактной форме плагина «CF7 Advanced DatePicker». Плагин установлен на более чем 100 000 сайтов и уязвимость плагина CF7 Advanced DatePicker потенциально опасна.

Поскольку на странице разработчика github плагина указывалось, что плагин больше не поддерживается, Wordfence Threat Intelligence связались с командой the WordPress plugins и сообщили об этом. Они немедленно удалили плагин из репозитория для проверки.

Wordfence также связались с разработчиком плагина и получили ответ, подтверждающий, что они не планируют его поддерживать и были удовлетворены удалением плагина из репозитория.

Все пользователи Wordfence, включая Wordfence free и Wordfence Premium, защищены от подобной уязвимости встроенной защитой XSS Wordfence Firewall. Тем не менее, настоятельно рекомендуем деактивировать и удалить этот плагин.

Выводы про уязвимость плагина CF7 Advanced

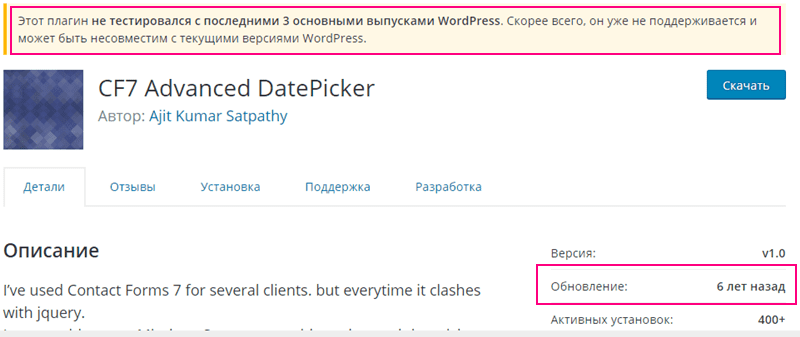

В работе по администрированию сайтов WordPress важно следить за актуальностью установленных плагинов. По умолчанию команда WordPress plugins оставляет в репозитории плагины которое больше не поддерживаются.

Единственное, что вас должно остановить от установки «брошенных» плагинов это информация на странице плагина, что «этот плагин не тестировался с последними 3 основными выпусками WordPress…». Также важна информация в строке «Обновление». Установка и использование таких плагинов не безопасно для безопасности вашего сайта.

Актуальность версии плагина и 100% соответствие версии плагина версии вашей WordPress (это проверяет только автор плагина) важнейшее правило безопасности вашего сайта.

Источник: www.wordfence.com/blog/ запись от 2020/04.

Еще статьи

- Настройки параметров WordPress, общие настройки, настройки написания и чтения, список Ping сайтов

- Смена имени пользователя WordPress

- Как создать меню WordPress, простое и выпадающее меню WP

- Редактируем виджет Мета WordPress, убираем лишние ссылки(строки)

- Оптимизация URL на сайте WordPress